Transport- und Verkehrsunternehmen mit kritischen Infrastrukturen müssen ein Informationssicherheitsmanagementsystem einführen

26 Januar, 2015

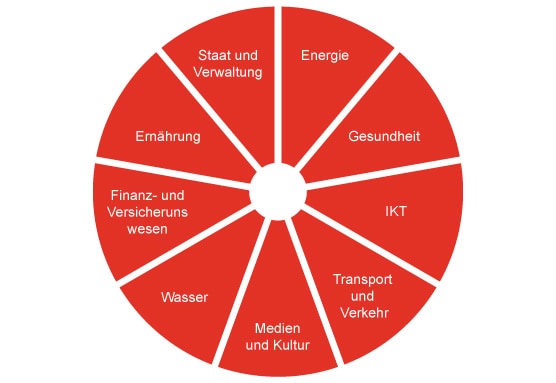

Das deutsche IT-System und dessen digitale Infrastrukturen sollen zu den sichersten der Welt gehören. Um gegen die wachsende Bedrohung durch Cyberangriffe und Cyberspionage, aber auch andere Formen der Cyberkriminalität gewappnet zu sein, sollen signifikante Verbesserungen bezüglich der Sicherheit informationstechnischer Systeme erreicht werden. Das hat sich jedenfalls die Bundesregierung zum Ziel gesetzt und deshalb mit dem dritten Referentenentwurf des Innenministeriums für ein Gesetz zur Erhöhung der Sicherheit informationstechnischer Systeme entsprechende Grundlagen geschaffen.

Bereits 2005 verwies das Bundesministerium des Innern im Nationalen Plan zum Schutz der Informationsinfrastrukturen auf verschiedene Sektoren kritischer Infrastruktur hin. Hierzu zählte auch das Transport- und Verkehrswesen. Vor allem Betreiber kritischer Infrastruktur (sogenannte KRITIS) aus den Bereichen Luftfahrt, Seeschifffahrt, Bahn, Nahverkehr, Binnenschifffahrt, Straße und Postwesen sollen ihre IT-Sicherheit auf Basis des Gesetzes verbessern. Aber auch Gefahrgut- und Lebensmitteltransporteure sind nach dieser Definition von den Vorgaben betroffen. Kleine und mittlere Unternehmen sind von der Regelung nicht erfasst, eine genaue Abgrenzung fehlt aber bisher.

Cyberangriffe auf die Transport- und Verkehrsinfrastruktur können verheerende Folgen haben

Der hohe Durchdringungsgrad von Informationstechnologien in den wirtschaftlichen und gesellschaftlichen Bereichen erfordert einen hohen Sicherheitsstandard. Was ist, wenn Hackerangriffe Teile der Verkehrsinfrastruktur zum Erliegen bringen und damit enorme Einschränkungen in der Mobilität entstehen? Was ist, wenn regionale Hubs durch Cybersabotage lahmgelegt werden und es zu schwerwiegenden Engpässen bei der Versorgung von Nahrungsmitteln kommt? Nachhaltig wirkende Versorgungs- oder Verkehrsengpässe können zu erheblichen Störungen der öffentlichen Sicherheit führen oder andere dramatische Folgen nach sich ziehen. Die Vergangenheit zeigt, dass die Anzahl der Cyberdelikte rasant wächst und jeder zum Opfer werden kann. Das Transport- und Verkehrswesen ganzer Regionen könnte in Zukunft Zielscheibe gezielter Attacken werden.

Somit besteht erhöhter Handlungsbedarf, um solche Risiken zu minimieren. Aus diesem Grund sind Unternehmen laut des vorliegenden Referentenentwurfs des neuen IT-Sicherheitsgesetzes verpflichtet, umfassende Vorkehrungen in Form von kritischen Versorgungsaufgaben zu treffen: Betreiber kritischer Infrastrukturen müssen für ihre IT-Systeme, -Komponenten und -Prozesse, die zur Abwicklung der Geschäftsprozesse notwendig sind (z.B. für Frachtzentren, Logistikanwendungen etc.), „angemessene organisatorische und technische Vorkehrungen zur Vermeidung von Störungen“ treffen. Die Erfüllung dieser Anforderungen ist unter Berücksichtigung des Standes der aktuellen Technik mindestens alle zwei Jahre auf geeignete Weise nachzuweisen.

Maßnahmen für mehr IT-Sicherheit werden im Gesetz formuliert

Im Klartext bedeutet das, dass betroffene Unternehmen innerhalb von zwei Jahren nach Inkrafttreten des Gesetzes Ihre prozess-relevante Informations- und Kommunikationstechnik in ein Informationssicherheitsmanagementsystem (ISMS) einbinden und nach einem gängigen Standard (z.B. ISO 27001) zertifizieren lassen müssen.

Hinzu kommt, dass die Betreiber kritischer Infrastrukturen innerhalb von sechs Monaten nach Inkrafttreten des Gesetzes eine Kontaktstelle einrichten müssen, die für das BSI - Bundesamt für Sicherheit in der Informationstechnik Bonn „jederzeit erreichbar“ ist.

Durch die geforderten Maßnahmen sollen die Telekommunikationssysteme und elektronischen Datenverarbeitungssysteme, die der Geschäftsprozesssteuerung und -überwachung dienen, künftig besser gegen Angriffe aus dem globalen Netz, gegenüber Innentätern sowie gegen Sabotage oder Spionage geschützt werden.

Alle Betreiber kritischer Infrastrukturen sind von der Regelung betroffen

Alle mittleren und großen Unternehmen der Branche müssen diese Anforderungen erfüllen, sofern sie über Systeme verfügen, die in den Anwendungsbereich der Definition kritischer Infrastrukturen fallen. Kleinstunternehmen (Kleinstunternehmen im Sinne der Empfehlung 2003/361/EG der Kommission vom 6. Mai 2003 betreffend die Definition der Kleinstunternehmen sowie der kleinen und mittleren Unternehmen (ABl. L 124 vom 20.5.2003, S. 36)) sind davon nicht betroffen.

Betreiber kritischer Infrastrukturen werden darüber hinaus verpflichtet sein, dem BSI alle Vorfälle in anonymisierter Form zu melden, die die Sicherheit dieser Strukturen gefährden. Die Unternehmen müssen dabei jederzeit mit einer Prüfung durch das BSI rechnen. Die Behörde kann verlangen, dass die identifizierten Schwachstellen innerhalb einer bestimmten Frist beseitigt werden.

Notwendige Verbesserungen sind mit hohem Aufwand verbunden

„Veraltete Leit- oder Logistiksysteme, die zum Teil auf Systemen beruhen, die bereits seit Jahren im Einsatz sind, werden zunehmend auf IP-basierte Technologien umgestellt und zum Internet geöffnet. Sicherheitsaspekte haben viele Unternehmen aufgrund des bisher isolierten Betriebsszenarios oftmals nicht hinreichend berücksichtigt“, berichtet Derk Fischer, PwC-Experte für IT-Sicherheit. „Die nun notwendig werdende Verbesserung der Sicherheit solcher Systeme wird deutlich aufwendiger sein als bisherige Sicherheitsmaßnahmen in der Finanzinformationstechnologie. Denn durch die Integration von Leit- oder Logistiksystemen in IP-basierte Netzwerke sind die Systeme inzwischen sehr eng miteinander verflochten“, so die Einschätzung von PwC.

Um Schwachstellen in den Systemen zu identifizieren und zum Aufbau eines effizienten Managementsystems, sollten die Betreiber kritischer Infrastruktur bereits jetzt die Initiative ergreifen und alle notwendigen Vorbereitungen für die Zertifizierung treffen. Der Erfüllungsaufwand für die Anforderungen aus dem Gesetz sollte nicht unterschätzt werden.

„Unser Team ermittelt gemeinsam mit den Unternehmen, inwieweit die Regelungen zur Informationssicherheit bereits erfüllt werden und ob diese für ein ausreichendes ISMS verwendet werden können. Wir unterstützen die Unternehmen durch regelmäßige Qualitätssicherung bei der Ausgestaltung eines solchen Systems“, erläutert der PwC-Experte.

Contact us

Hendrik Gollnisch

Kritische Infrastruktur und Sicherheitsmanagement, PwC Germany

Tel.: +49 30 2636-1500