Mit guten Strukturen und Prozessen für Benutzer und Berechtigungen verschaffen wir Anwendern angemessenen Zugang und schützen Daten vor unberechtigtem Zugriff und Manipulation

Mit unserem Thema Identity, Access & Governance Management (kurz IAGM) beschreiben wir Gesamtlösungen, die Anwender mit Allem versorgen, was sie im Rahmen ihrer Aufgaben für ein Unternehmen an Zugängen zu IT-Ressourcen benötigen – und das schnell, effizient, nachhaltig und regelkonform.

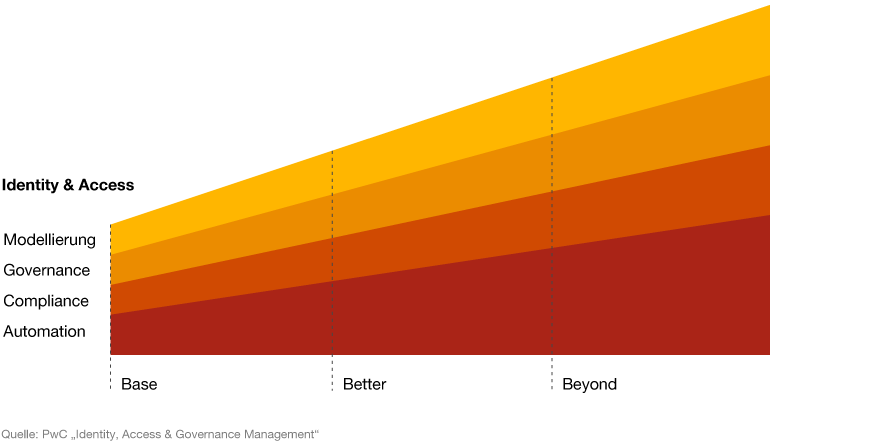

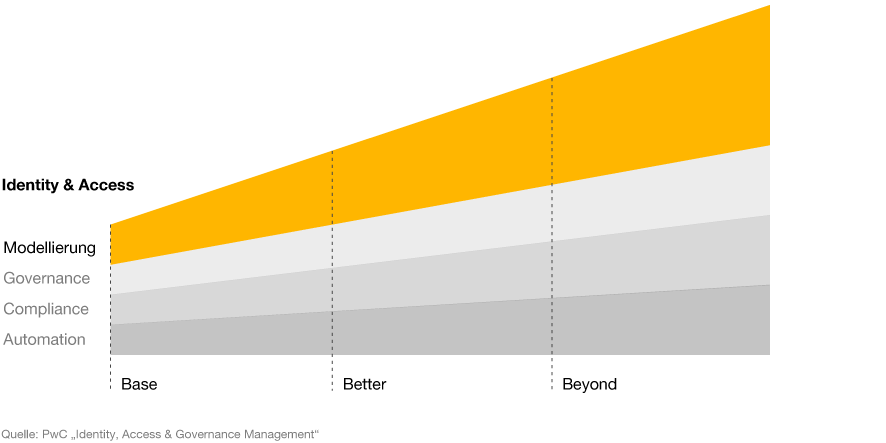

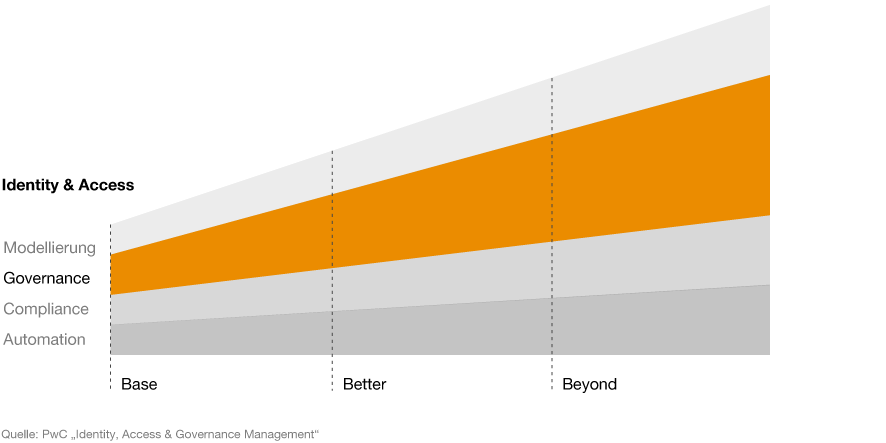

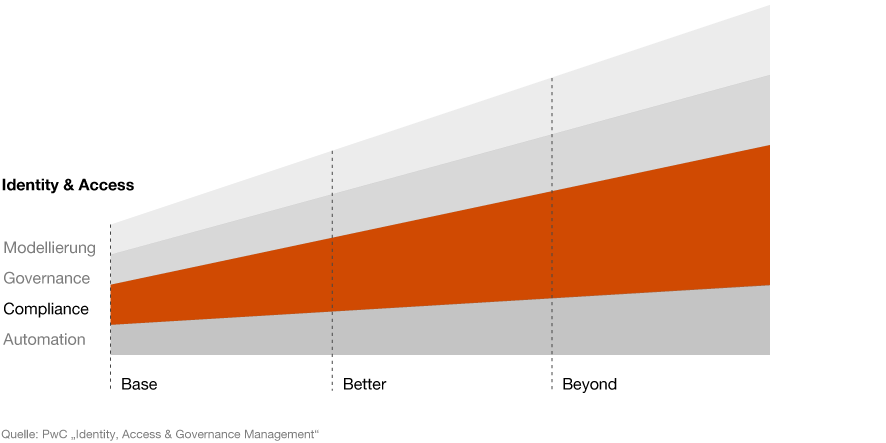

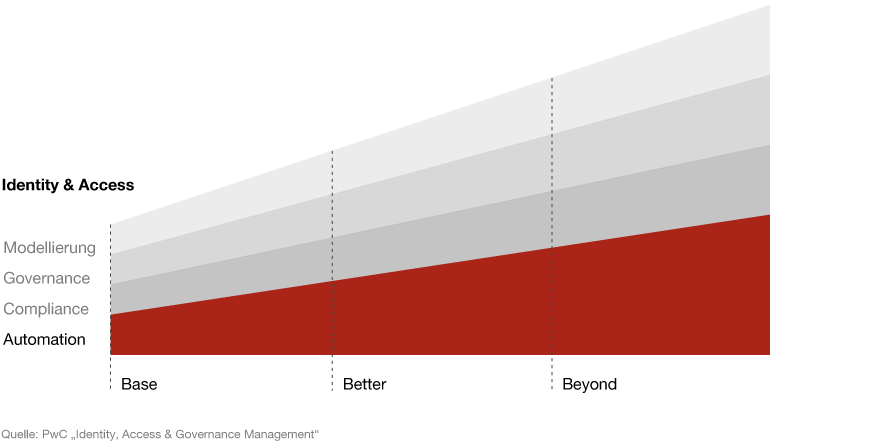

Die hierzu sinnvollen, wenn nicht sogar notwendigen Maßnahmen beschreiben wir Ihnen in den nachfolgenden vier Themenbereichen. Je nach Ihrem Anspruch bieten wir zu jedem der vier Themen pragmatische Grundleistungen in Base, optimierte Lösungen in Better und eine vertiefte Integration von IAGM in Beyond.

PwC IAGM Themenbereiche

Zu diesen Dauerthemen kommen regelmäßige Veränderungen in der Anwendungslandschaft und den zugrundeliegenden Technologien mit Wirkung auf Benutzer und Berechtigungen hinzu. Diesen Themen haben wir einen eigenen Bereich mit aktuellen Schwerpunkten auf SAP S/4 HANA, Cloud und Co. gewidmet.

IAGM – Benutzer & Berechtigungen einfach erklärt

Warum benötigen Unternehmen ein fachgerechtes Benutzer- und Berechtigungssystem? Was macht ein gutes Benutzer- und Berechtigungssystem überhaupt aus? Erfahren Sie dies und mehr in unserem Erklär-Film.

PwC - IAGM

Unsere Services im Überblick

- IAG Modellierung

- IAG Governance

- IAG Compliance

- IAG Automation

- SAP S/4HANA, Cloud und Co.

IAG Modellierung

Voraussetzung für ein erfolgreiches IAGM sind Berechtigungen, die für alle Beteiligten in den Fachbereichen und der IT verständlich und zudem flexibel genug sind, um organisatorischen Änderungen standzuhalten. Das gilt unabhängig davon, ob diese den Zugriff zu transaktionalen, analytischen oder semi-strukturierten Anwendungen schützen.

Neben den Berechtigungen müssen auch die Benutzer sinnvoll mit eindeutigen zentralen Identitäten synchronisiert und mit Attributen versehen sein, die eine organisatorische Einordnung und Pflege ermöglichen.

Gestaltung von Applikationsrollen

Die professionelle Gestaltung von Rollen als Kombination von technischen Berechtigungen in den IT-Anwendungen eines Unternehmens (Applikationsrollen) legt das Fundament für alle nachfolgenden Aufgaben. Insofern ist es wichtig, klare und einheitliche Vorgaben für die Rollengestaltung für alle Applikationstypen zu entwickeln und diese Schritt für Schritt beginnend mit den wesentlichen Anwendungen umzusetzen.

Gestaltung von Businessrollen

Eine gute Möglichkeit, die Vergabe von Applikationsrollen an Benutzer zu vereinfachen, ist die Abbildung typischer Tätigkeiten von Anwendern (Arbeitsplätze) durch Businessrollen. Diese ermöglichen eine fast automatische Versorgung eines Anwenders mit der „richtigen“ Kombination der von ihm benötigten Berechtigungen und bedienen damit automatisch die regulatorischen Anforderungen des Minimalprinzips.

Deklaration und Synchronisation von Identitäten & Benutzern

Eine Herausforderung mit Tradition und Leidensweg ist das Identity Management (IdM) und damit die Versorgung von Anwendern mit werthaltigen Benutzern mit aktuellen und einheitlichen Deklarationen in allen benötigten IT-Anwendungen. Dafür ist ein angemessenes Datenkorrelationsmodell mit sinnvollen Benutzerattributen wie Benutzertyp, Organisationseinheit, Abteilung, Kostenstelle und Arbeitsplatz zu definieren und in einem zentralen Identity Repository umzusetzen. Zwingende Voraussetzung hierfür ist eine angemessene IAG Automation.

Integration in die Organisation & Prozesse

Benutzer und ihre Berechtigungen als Abbildung ihrer Tätigkeiten sind ein Kernelement der Aufbau- (Organisation) und Ablauforganisation (Prozesse) eines Unternehmens. Eine Integration des IAG mit den Bereichen Prozess- und Organisationsmanagement und den korrespondierenden IT-Anwendungen (wie z.B. ARIS und SAP OM) bietet Möglichkeiten einer Verbesserung der Berücksichtigung organisatorischer und prozessualer Unternehmensveränderungen in beide Richtungen.

Auch interessant: DSAG AK Revision – Machbarkeit globaler Business-Rollen Modelle

IAG Governance

Damit ein einmal etablierter, hochwertiger Zustand der Benutzer und Berechtigungen auch nachhaltigen Bestand hat, sind Vorgaben für Standards und Konventionen zu Rollen und Berechtigungen ebenso wichtig wie die Definition von Prozessen und der Verantwortlichkeiten zur Pflege der Benutzer und Rollen. Hierzu müssen der Lebenszyklus von Identitäten, die Pflege von Rollen und Berechtigungen, die Zuordnung von Rollen sowie eine angemessene Überwachung von Vorgaben für Benutzer und Berechtigungen etabliert werden.

Richtlinien & Standards

Die Dokumentation von Vorgaben für Strukturen, Prozesse und Verantwortlichkeiten für IAGM in Richtlinien, Standards oder Leitfäden ist eine der Herausforderungen der zentralen Governance von Unternehmen. Herausforderung deswegen, weil eine Vielzahl von internen und externen Anforderungen erfüllt, fachliche, technische und rechtliche Aspekte betrachtet und all dies in einer einheitlichen und redundanzfreien Dokumentationslandschaft abgebildet werden müssen.

Prozessgestaltung

Damit Identitäten, Rollen und Rollenzuordnungen in einem guten Zustand sind und bleiben, müssen angemessene Prozesse (z.B. das User Lifecycle Management, Access Assignment Management, Access Management und Compliance Management) definiert, dokumentiert und organisatorisch etabliert und technisch unterstützt werden. Dabei muss der Detailgrad der Dokumente geeignet sein, um sowohl von den anwendenden Fachbereichen verstanden zu werden als auch von den IT-Mitarbeitern, die die Prozesse in Lösungen umsetzen müssen.

Organisationsgestaltung

Wo Prozesse sind, braucht es auch Verantwortliche, die für Dokumentationen, Nominierungen, Genehmigungen, Prüfungen und die Ausführung von Aktivitäten verantwortlich sind. Diese finden sich für IAGM sowohl in Fachbereichen als auch der IT, zentral und dezentral und über alle 4 „lines of defense“ verteilt. Damit diese angemessen mit ihren Verantwortungen vertraut gemacht werden können, sind sinnvolle Arbeitsplatzbeschreibungen und Trainingsunterlagen erforderlich.

Systemische Integration

Konkrete Probleme und Anforderungen für Benutzer und Berechtigungen gehen in Unternehmen häufig über die Service- und Incident-Prozesse und korrespondierenden Ticket-Lösungen an vielen verschiedenen Service-Punkten ein. Eine sinnvolle organisatorische und technische Integration der Service- und IAG-Prozesse ist notwendig, um IAG-Probleme schnell, richtig und zur Zufriedenheit der Anwender lösen zu können.

Auch interessant: IT-SA, Nürnberg Access Management & Compliance – Schrecken ohne Ende?

IAG Compliance

Benutzer und Berechtigungen geben Zugriff auf Daten, die aus unterschiedlichen Gründen sensibel oder sogar kritisch für ein Unternehmen sein können. Deswegen ist eine Reihe regulatorischer Anforderungen zu beachten - und dies noch verstärkt in Banken, Versicherungen, dem Pharma-Bereich und bei Energieversorgern.

Zur Einhaltung der Anforderungen sind angemessene Kontrollen als Bestandteil des Internen Kontrollsystems eines Unternehmens, insbesondere zur Beachtung des Minimalprinzips und von Funktionstrennungsregeln, einzurichten.

Rezertifizierung

Die Durchführung einer regelmäßigen Bestätigung der Richtigkeit aller Benutzer und ihrer Berechtigungen in IT-Anwendungen (Rezertifizierung oder Attestierung) ist eine dieser Kontrollen. Die Durchführung erfolgt üblicherweise jährlich, für kritische Berechtigungen öfter. Voraussetzungen sind eine angemessene organisatorische Einordnung der Benutzer, die Nachvollziehbarkeit der Berechtigungen für die Genehmiger und ein Verfahren zur Sammlung und adressatengerechten Verteilung der Benutzer und Berechtigungsinformationen.

SoD- & SA-Potentialanalyse

Auch die SoD- und SA-Potentialanalyse ist eine wesentliche IAGM-Kontrolle. Diese dient der Identifizierung von Benutzern mit unangemessenen sensitiven Berechtigungen (SA) und mit Verstößen gegen Funktionstrennungsregeln (SoD). Für die Analyse ist ein vollständiges, richtiges und verständliches Regelwerk erforderlich sowie ein Analyse-Werkzeug (wie beispielsweise SAP GRC AC) zur Auswertung der relevanten Applikationen.

SoD- & SA-Nutzungsanalyse

Die Nutzungsanalyse betrachtet im Gegensatz zur Potentialanalyse nicht das, was ein Anwender mit seinen Berechtigungen tun könnte, sondern auf der Grundlage der Beleglogs was er tatsächlich getan hat. Aus dem Delta zwischen Potential und Nutzung lassen sich direkt Verstöße gegen das Minimalprinzip und damit Löschvorschläge für ungenutzte Rollenzuordnungen ableiten. Die Nutzungsanalyse kann ebenfalls ermitteln, welche Funktionen von einem Anwender in Kombination genutzt wurden, die im direkten Konflikt miteinander stehen. Auf dieser Grundlage können gezielte Kontrollen zur Kompensation gewollter SoD-Konflikte unterstützt werden.

SoD-Resolution- Verfahren

Allein die Etablierung einer verlässlichen SoD-Potentialanalyse (siehe oben) hat eine nicht zu unterschätzende Komplexität. Die Klärung der sich aus der Analyse ergebenden Konflikte ist ungleich anspruchsvoller. Leicht kann man die Lösung vor lauter Konflikten nicht mehr erkennen. Zur Klärung ist ein sinnvolles SoD-Resolution- Verfahren notwendig, bestehend aus einer sinnvollen Kombination prozessualer, organisatorischer und technischer Maßnahmen.

Auch interessant: DSAG AK Revision, Frankfurt Professionelles SoD-Resolution Management

IAG Automation

Die zunehmende Komplexität der Applikationen und Berechtigungen und der Anspruch einer für Endanwender fast unsichtbaren Versorgung mit IT-Rechten machen den Einsatz geeigneter IT-Lösungen zur Automation zu einem fast schon unabdingbaren Hilfsmittel.

Automation beinhaltet dabei insbesondere die Pflege und Verteilung verlässlicher Identitäten, das Management sowie die Beantragung, Genehmigung und Verteilung von Business- und Applikationsrollen und das Monitoring von Compliance-Anforderungen.

Fit-Gap-Analyse & Softwareauswahl

Die oben genannte Komplexität führt dazu, dass fast kein Unternehmen nicht über irgendeine eigengebaute, modifizierte oder Standard-IT-Lösung im Bereich IAGM verfügt. Häufig ergibt sich jedoch ein mehr oder weniger ausgeprägter Flickenteppich. Mit einer Beschreibung eines realistischen Soll-Zustands, der Aufnahme der aktuellen Situation, der Ableitung eines Deltas und der Selektion einer angemessenen IAGM-Ziellandschaft findet sich die passende Lösung.

Synchronisation & Lebenszyklus von Identitäten (IdM)

Um in dem in Unternehmen üblichen Gewimmel von Applikationen den Überblick zu behalten, müssen alle einer Person zugehörigen Benutzer in einer konzernweit eindeutigen Identität zusammengeführt werden. Hierzu bedarf es einer zentralen IAM-Plattform mit einem übergreifenden Identity Repository, einer Integration mit den Personalsystemen als Quelle der internen Personalstämme und eines automatisierten User Lifecycles (Mover, Joiner, Leaver) für die Anlage, Änderung und Löschung von Benutzerkonten.

Rollenakkreditierung & Rezertifizierung

Nach den Benutzern sollten auch alle Applikationsrechte (Rollen und Berechtigungen) und deren Zuordnungen zu den Identitäten in den verteilten Applikationen eines Unternehmens in einem zentralen Rollen Repository publiziert / akkreditiert werden. In Kombination mit einem angemessenen Workflow können so automatisch Rezertifizierungen gestartet, verteilt und überwacht werden.

Berechtigungszuordnung (Provisionierung)

Nach der Rezertifizierung ist die Unterstützung der Beantragung, Genehmigung und Provisionierung von Benutzern und Berechtigungen (Access Assignment Management) die nächste Maßnahme zur Verbesserung sowohl der Compliance als auch der Effizienz in den IAGM-Prozessen - und nicht zu vergessen der Geschwindigkeit der Versorgung der Anwender mit Rechten.

Rollenmodellierung und Rollen-Mining

Wir schließen mit der Königsdisziplin unter den Automationsaufgaben ab, nämlich der Vereinfachung der Vergabe von Berechtigungen durch die Pflege von Businessrollen und ggf. sogar der vollständigen Automation durch die Verknüpfung mit Planstellen des Personalwesens. Vereinfacht werden kann die Rollenmodellierung durch den Einsatz der bereits erwähnten Nutzungsanalyse und - soweit diese nicht verfügbar ist - im Notfall des Role Minings.

Auch interessant: DSAG Jahreskongress – Belegbasierte SAP Nutzungsanalyse

Auch interessant: Sailpoint Navigate Berlin Access Governance as a Service

SAP S/4HANA, Cloud und Co.

Aufgrund der Marktstellung von SAP für ERP-Anwendungen in Deutschland legen wir bei der Betrachtung von Veränderungen zu Anwendungen und Technologien mit Berechtigungswirkung einen Schwerpunkt auf die im SAP Umfeld relevanten Themen.

Dies betrifft insbesondere den neuen SAP Release S/4 mit der korrespondierenden HANA-Datenbank-Schicht und den im S/4-Umfeld typischen Kontext-Lösungen. Darüber hinaus umfasst dies die von SAP angebotenen Cloud-orientierten Plattformen und Lösungen. Eine Ausführung zu den bei einer S/4-Transformation zu beachtenden Aspekten aus Benutzer- und Berechtigungssicht finden Sie hier: SAP S/4 Transformation & Authorizations

Ergänzt haben wir die SAP-zentrierten Themen mit einer Betrachtung der Handhabung von Lösungen außerhalb der S/4- und Cloud-Plattform – unabhängig ob von SAP oder anderen Anbietern.

SAP S/4 Migration

Mit dem in 2015 eingeführten Nachfolge-Release S/4HANA für das Vorgänger-Release SAP R/3 wurde in ausgewählten Bereichen eine Vereinfachung der bislang relationalen Tabellenstruktur vorgenommen und die sich darauf beziehenden Funktionen angepasst und verbessert. Dies wurde durch die Einführung der neuen In-Memory-basierten SAP HANA-Datenbank ermöglicht und betrifft insbesondere die beiden Bereiche Hauptbuch und Geschäftspartner.

Der bereits vorher genutzte SAP Netweaver-ABAP- und JAVA-Stack und die bekannten Benutzer- und Berechtigungsstrukturen und -funktionen bleiben weitgehend unberührt. Gleichwohl müssen die Berechtigungen in den veränderten Funktionsbereichen angepasst und erweitert werden. Ein Whitepaper zur SAP S/4 Migration finden Sie demnächst hier.

SAP Activate & SolMan

Die SAP Activate-Methodik bildet ein agiles und modulares Framework für die Implementierung oder Migration auf SAP S/4HANA. Die Methodik besteht insbesondere aus a) SAP Best Practices-Paketen, b) geführten Konfigurationen, und c) optimierten Methoden. Besondere Bedeutung kommen den mit Release 7.2 erweiterten Funktionen des SAP Solution Managers (SolMan) und hierbei insbesondere den Prozess-Dokumentations- und Test-Funktionen zu.

Für die notwendigen Maßnahmen zur Gestaltung und Anpassung von Berechtigungen als Bestandteil einer S/4-Projektierung bietet eine Vorgehensweise nach SAP Activate Chancen und Risiken. Aus der agilen Vorgehensweise insbesondere in den Fit-to-Standard und Sprint Phasen ergibt sich die Notwendigkeit einer laufenden Anpassung der Rollengestaltung an die Veränderungen. Mit der neuen Dokumentation der Prozesse und Executables in der Solution Documentation des SolMan ist eine stärkere Nutzung und Verzahnung der Projektdokumentationen mit dem Rollendesign möglich. Ein Whitepaper zu SAP Activate und Berechtigungen finden Sie hier: SAP Activate & Authorizations

SAP HANA

Mit der neuen Anwendungsschicht SAP S/4 wurde von SAP mit HANA eine eigene In-Memory-basierte Datenbanktechnologie in Ablösung der bis dahin möglichen Drittanbieter-Datenbank-Lösungen eingeführt. In der Datenbankschicht werden nicht nur die klassischen Administrationsfunktionen unterstützt, SAP bewirbt auch intensiv die Gestaltung und Nutzung nativer transaktionaler und insbesondere analytischer Applikationen direkt auf der Datenbankschicht.

Insofern müssen für die HANA-Schicht nicht nur die hier üblichen administrativen Rechte, sondern ggf. auch Programmentwickler- und Endanwenderberechtigungen gestaltet und administriert werden. Ein Whitepaper zu SAP HANA und Berechtigungen finden Sie demnächst hier.

SAP Fiori

Mit Fiori hat SAP 2013 ein neues Designkonzept für die Realisierung von SAP-Benutzeroberflächen eingeführt. Fiori baut auf den beiden Technologien OData, ein HTTP-basiertes Protokoll zur Regelung des Datenzugriffs zwischen dem Fiori UI5-Frontend und den SAP-Backend-Systemen, und UI5, ein Entwickler-Framework für browserbasierte Business-Applikationen, auf. Die Navigation der Anwender zu den Fiori Apps erfolgt über ein Fiori-spezifisches Launchpad.

Fiori Apps stellen Anwendern lediglich die Benutzeroberfläche (das Frontend) zur Verfügung, während die eigentlichen Kernprogramme weiter in einem Backendsystem unterstützt werden. Damit Benutzer Fiori Apps ausführen können, müssen Benutzer und Berechtigungen sowohl für das Fiori Frontend als auch für die jeweiligen Backend-Programme bereitgestellt werden. Ein Whitepaper zu SAP Fiori und Berechtigungen finden Sie hier: SAP Fiori & Authorizations

SAP Cloud

Mit der SAP HANA Cloud Platform hat SAP in 2012 ein Platform-as-a-Service (PaaS) Angebot für Dienste zur Entwicklung, Integration und zum Betrieb von Cloud-Anwendungen und die kundenindividuelle Erweiterung von Cloud- und On-Premise-Landschaften zur Verfügung gestellt. Die Services werden über das SAP Cloud Platform Cockpit verfügbar gemacht. Die Cloud Platform unterstützt zwei Entwicklungsumgebungen, Cloud Foundry und Cloud Neo. Für beide Umgebungen stehen eine Vielzahl von Diensten zur Verfügung.

Die Pflege von Benutzern und Berechtigungen für Cloud Services unterscheidet sich grundlegend zwischen Cloud Foundry und Neo sowohl in Bezug auf die Berechtigungsarchitektur als auch die Verteilung der Elemente und Funktionen zur Pflege über verschiedene Schichten. Hinzu kommen individuelle Besonderheiten in Bezug auf die betrachteten einzelnen Cloud-Dienste. Ein Whitepaper zu SAP Cloud und Berechtigungen finden Sie demnächst hier.

United Colours of Authorizations

Während sich die Informationen in den vorhergehenden Kapiteln auf Berechtigungsstrukturen beziehen, die sich eine zumindest in Maßen standardisierte Umgebung teilen, verfügen die meisten Unternehmen darüber hinaus über weit mehr On-Premise-, Cloud- und Web-basierte Anwendungen, die sich nicht eine einheitliche Plattform teilen und deren Benutzer- und Berechtigungskonzepte so einzigartig sind wie die Anwendungen selbst.

Man kann nun versuchen dieser Vielfalt fragmentiert und isoliert in der Verantwortung einzelner System-Verantwortlicher zu begegnen. Das führt aber unweigerlich dazu, dass jede Anwendung und deren Benutzer und Berechtigungen eine eigene, für Außenstehende meist unverständliche Welt darstellen, die sich sowohl einer Automation und damit Beschleunigung der Benutzer und Rollenvergabe als auch einer Nachvollziehbarkeit unter Beachtung regulatorischer Anforderungen entzieht. Ein Whitepaper zu United Colours of Authorizations finden Sie demnächst hier.