IoT-Geräte mit szenariobasierten Penetrationstests sicherer machen

12 April, 2021

Der Begriff „Internet of Things (IoT)“ ist in den letzten Jahren aus unserem geschäftlichen und privaten Umfeld nicht mehr wegzudenken. „Things“ sind Produkte mit Netzwerkanbindung („Smart Devices“), die im geschäftlichen, industriellen und privaten Umfeld immer häufiger zum Einsatz kommen, z. B. Smart-Home-Komponenten, IP-Überwachungskameras oder vernetzte Bohrwerkzeuge mit automatischer Verschleißkompensation. Dies bedeutet im Umkehrschluss: Ohne Netzverbindung funktionieren IoT-Geräte nicht. Doch aus dieser Anbindung folgt zwangsläufig die Frage: Ist das ganze Konstrukt dahinter auch sicher, beispielsweise vor Hacking-Angriffen?

Fest steht: Bei der Entwicklung sind nicht nur die Funktionen, sondern auch die IT-Sicherheit zu betrachten und diese durch Tests sicherzustellen. Umfassende IoT-Penetrationstests können – insbesondere für KMUs – zum Kostentreiber werden. Der hier skizzierte szenariobasierte Ansatz für effiziente Sicherheitstests von IoT-Geräten definiert in fünf Schritten einen fokussierten Testumfang. Hersteller können so über eine Priorisierungsmatrix beim IoT-Pentesting budget- und sicherheitsbewusst agieren.

Das Wichtigste in 30 Sekunden

- IoT-Geräte verbreiten sich zunehmend im Business- und Consumer-Umfeld.

- Das Thema IT-Security gewinnt große Bedeutung für „Smart Devices“ mit Netzwerkanbindung.

- Umfassende IoT-Penetrationstests tragen zu einem angemessenen Sicherheitsniveau bei, können aber auch Kostentreiber sein.

- Mit einem szenariobasierten Ansatz für IoT-Penetrationstests lässt sich in fünf Schritten eine Priorisierung erreichen, die Budget- und Sicherheitsbewusstsein verbindet.

IoT-Penetrationstest: Umfang gezielt definieren

Penetrationstests werden häufig umfassend durchgeführt, um viele potenzielle Schwachstellen zu finden. Abgegrenzt zu diesem „breiten“ Ansatz verfolgt das hier vorgestellte Konzept eine fokussierte Ausrichtung. In Anlehnung an die IT-Grundschutz-Methodik des BSI soll der szenariobasierte IoT-Penetrationstest eine „Kern-Absicherung“ bieten. Dabei gilt für alle Teilschritte: Es ist sinnvoll, die vorgeschlagene Reihenfolge einzuhalten. Es ist jedoch möglich, von einem Analyseschritt aus vor- oder zurückzuspringen.

Testplanung Schritt 1 bis 3: Vom Worst-Case-Szenario zu den wahrscheinlichsten Angriffswegen

Schritt 1: Was kann schlimmstenfalls passieren („Worst-Case-Szenario“)?

Der erste Schritt behandelt die Frage, was im schlimmsten Fall passieren kann: Das IoT-Gerät besitzt in seinen Hauptfunktionen eine Schwachstelle und diese wird ausgenutzt.

Ein Beispiel: Einem Hacker gelingt es, dass Bild einer IP-Überwachungskamera einzusehen und so in die Privatssphäre einer Wohnung einzudringen oder die Kamera – im geschäftlichen Umfeld – gezielt abzuschalten.

Schritt 2: Welche Angriffswege führen zum Worst Case?

Bei Schritt zwei steht das Vorgehen eines Angreifers im Mittelpunkt. Damit rücken auch die Teilkomponenten und Schnittstellen des IoT-Produkts in den Fokus. Bleiben wir beim genannten Szenario „Überwachungskamera wird aus der Ferne manipuliert“, könnte der Worst Case z. B. in folgenden Fällen eintreten:

- Ein Hacker greift über das Internet auf das Bedieninterface zu und der Passwortschutz ist unzureichend.

- Ein Clouddienst läuft mit veralteter Software. Darüber erlangt ein Hacker Zugriff auf Kameras von Kunden.

- Ein Hacker analysiert mit Spezialhardware eine selbst gekaufte Kamera auf Schwachstellen, um mit diesem Wissen die Kameras andere Nutzer anzugreifen.

Damit wären bereits zentrale Punkte der fokussierten Testliste identifiziert:

- Ist das Bedieninterface gegen unberechtigte Zugriffe geschützt?

- Sind die Clouddienste für den Betrieb der Kamera abgesichert?

- Gibt es Schwachstellen in der Firmware?

Schritt 3: Welche Angriffswege sind die wahrscheinlichsten?

Der dritte Schritt beleuchtet, welche Angriffswege eine hohe Wahrscheinlichkeit haben und deshalb bei IoT-Penetrationstest vorrangig zu betrachten sind. Leitfragen können sein:

- Wie gut sind Kommunikationskanäle für Dritte erreichbar?

- Sind ähnliche Fälle aus der Vergangenheit bekannt?

So lässt sich z. B. feststellen, dass bei der Überwachungskamera ein Angriff via Internet auf das Webinterface sehr wahrscheinlich ist.

Testplanung Schritt 4 und 5: Betroffene Komponenten und Testumfang

Schritt 4: Welche Komponenten sind betroffen?

Schritt vier lenkt den Fokus auf die Teilkomponenten und Schnittstellen, die Funktionen des IoT-Geräts ermöglichen. Beispiele für ein „typisches“ Set-up bei IoT-Geräten sind:

- Hardware: Prozessoren, Sensoren/Aktoren

- Software: Firmware, Webapplikation

- Schnittstellen: WLAN, Sensoren

- Beteiligte Dienste: Server, Cloud-Back-End

Schritt 5: Welcher Testumfang ist sinnvoll?

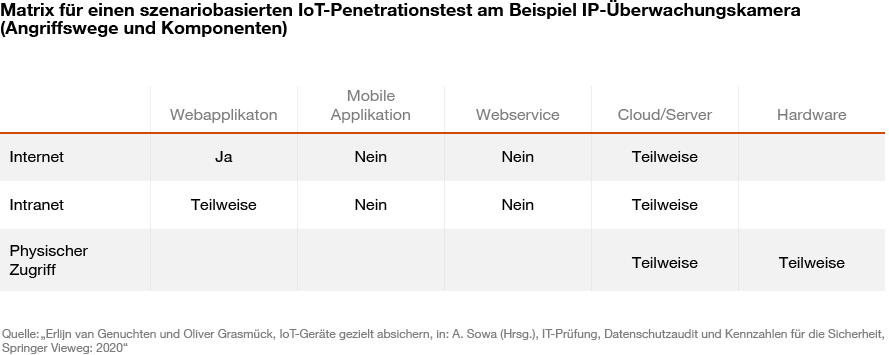

In Schritt fünf entsteht ein fokussierter Plan für den Penetrationstest des IoT-Geräts. Als Orientierung hierfür dient eine Matrix (siehe Abbildung), aus der u.a. Folgendes hervorgeht:

- Eine über das Internet erreichbare Webapplikation wird für die Steuerung der Kamera eingesetzt.

- Es existiert eine cloudbasierte Anwendung, die aber nicht für Kernfunktionen der Kamera notwendig ist.

- Ein physischer Zugriff zum Auslesen der Firmware ist möglich.

Im Rahmen eines IoT-Penetrationstests für die IP-Überwachungskamera würde beispielsweise der Zugriff über das Internet auf die Webapplikation im Fokus stehen.

Abschießend lässt sich sagen: Ob ein Gerät nun vollumfänglich auf Sicherheit geprüft wird oder „nur“ fokussiert und szenariobasiert – schon in der nahen Zukunft sollten sich IoT-Penetrationstests zu einem selbstverständlichen und integralen Bestandteil jedes Entwicklungsprozesses entwickeln.

Weiterführende Informationen zum Thema gibt es hier: „Erlijn van Genuchten und Oliver Grasmück, IoT-Geräte gezielt absichern, in: A. Sowa (Hrsg.), IT-Prüfung, Datenschutzaudit und Kennzahlen für die Sicherheit, Springer Vieweg: 2020“.

„Ob ein Gerät nun vollumfänglich auf Sicherheit geprüft wird oder 'nur' fokussiert und szenariobasiert – schon in der nahen Zukunft sollten sich IoT-Penetrationstests zu einem selbstverständlichen und integralen Bestandteil jedes Entwicklungsprozesses entwickeln.“

Contact us